Материалы по тегу: информационная безопасность

|

13.02.2025 [22:38], Владимир Мироненко

Лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хужеПорядка 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), в том числе банки, операторы связи, промышленные объекты и т.д., имеют защиту от киберугроз в критическом состоянии, пишет «Коммерсантъ» со ссылкой на данные ФСТЭК России. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. У 100 работающих государственных информационных систем (ГИС) было обнаружено 1,2 тыс. уязвимостей, большая часть из которых высокого и критического уровня опасности. Причём о некоторых существующих уязвимостях регулятору известно уже несколько лет. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур. В Positive Technologies подтвердили, что в системах компаний есть уязвимости, которые не устраняются годами, позволяя хакерам «найти брешь в защите компании, закрепиться и не выдавать себя на протяжении нескольких лет, планируя кибератаку». В компании отметили, что на практике устранить все уязвимости невозможно, и главное их правильно приоритизировать, занимаясь в первую очередь уязвимостями, которые наиболее активно используются злоумышленниками или с высокой долей вероятности будут использоваться. По словам эксперта из «Гарда», для устранения бреши в системе требуется технологическое окно, то есть полная остановка её работы, что в круглосуточном сервисе трудно организовать. Вместе с тем устанавливать одновременно все обновления неэффективно. Кроме того, как отметили в Innostage, у владельцев государственных информационных систем зачастую отсутствует чётко выстроенный процесс работы с уязвимостями: методика их обнаружения и устранения, понимание о периодичности проверки. Несмотря на имеющиеся уязвимости, организации финансового сектора России отмечают в отчётах, что в значительной степени «закрыли» уязвимости внешнего контура. Главной проблемой у сектора глава комитета по ИБ Ассоциации российских банков называет DDoS-атаки, в ходе которых системы банков остаются доступными, но практически пользоваться ими затруднительно. Он также назвал обоснованным решение не ставить в высокий приоритет дорогостоящее закрытие внутренних уязвимостей, которые в целом недоступны извне.

10.02.2025 [13:16], Андрей Крупин

«Ростех» представил решение для защиты объектов КИИ от программ-шифровальщиковКомпания «РТ-Информационная безопасность» (дочерняя структура госкорпорации «Ростех») представила решение «Антишифр» для противодействия атакам программ-шифровальщиков, блокирующих доступ к данным и требующих выплаты определённой суммы киберпреступникам для возвращения доступа к ценной информации. Новая разработка включена в состав созданной компанией «РТ-Информационная безопасность» защитной платформы RT Protect EDR. Благодаря интеграции с ядром операционной системы Windows на уровне драйвера «Антишифр» позволяет осуществлять анализ всех выполняемых процессов в режиме реального времени и выполнять блокирование вредоносных операций на этапе попытки их исполнения программами-шифровальщиками.

Источник изображения: «РТ-Информационная безопасность» / rt-ib.ru Новый модуль обеспечивает автоматическое принудительное завершение как отдельных вредоносных программ, функционирующих самостоятельно, так и групп приложений, работающих совместно. Кроме того, «Антишифр» проводит автоматическое сохранение важных файлов при попытке их модификации/удаления в локальное защищённое хранилище. Резервирование действует параллельно с другими защитными механизмами, благодаря чему можно восстановить важные файлы после отражения кибератаки. «Организации «Ростеха» задействованы в важнейших технологических проектах России. Практически все наши предприятия — объекты критической информационной инфраструктуры. Программы-шифровальщики представляют огромную опасность для таких компаний. Удачная кибератака может нанести удар не просто по бизнесу, принеся многомиллионные убытки, но даже по национальной безопасности. Статистика говорит, что большинство кибератак в РФ в настоящее время политически мотивированы. Их цель — не получение финансовой выгоды, например выкупа за похищенные данные, а шпионаж и диверсии. «Антишифр» усилит защиту отечественных предприятий от подобных действий», — прокомментировали выпуск нового решения в «Ростехе».

08.02.2025 [16:14], Сергей Карасёв

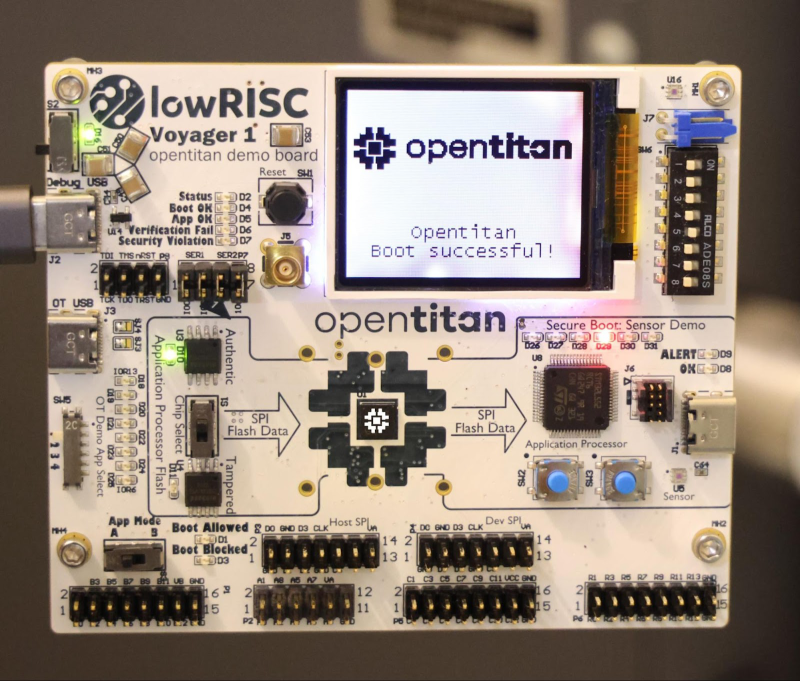

Начато производство первых чипов безопасности на открытой платформе OpenTitanКорпорация Google объявила о начале производства первого чипа, построенного на аппаратной платформе с открытым исходным кодом OpenTitan. Целью инициативы является создание открытой, доступной и надёжной аппаратной реализации Root of Trust (RoT). Проект OpenTitan был начат с нуля в 2018 году. Помимо Google, в нём участвуют Nuvoton, Швейцарская высшая техническая школа Цюриха (ETH Zurich), G+D Mobile Security, lowRISC, Rivos, Seagate, Western Digital, Winbond, zeroRISC и др. Первый чип на базе OpenTitan, пока не получивший определённого названия, изготавливается компанией Nuvoton. Изделие использует архитектуру RISC-V. Отмечается, что в ближайшее время чип станет доступен в составе демонстрационной платы Voyager 1 от lowRISC, а позднее в текущем году появится в хромбуках и решениях для дата-центров. Целью проекта OpenTitan является обеспечение безопасной загрузки критически важных компонентов системы с использованием авторизованного и открытого кода. Чипы OpenTitan могут применяться в самом разном оборудовании — от серверных материнских плат, сетевых карт и маршрутизаторов до потребительских устройств и IoT-продуктов. Google и другие участники инициативы предоставляют исходный код, а также руководства по интеграции и эталонную прошивку. Ожидается, что в перспективе OpenTitan создаст основу, позволяющую повысить уровень доверия к ИТ-платформам и снизить издержки при разработке специализированных чипов для обеспечения безопасности. В настоящее время Nuvoton поставляет образцы изделий OpenTitan для тестирования и оценки, а массовое производство намечено на весну нынешнего года.

07.02.2025 [16:12], Андрей Крупин

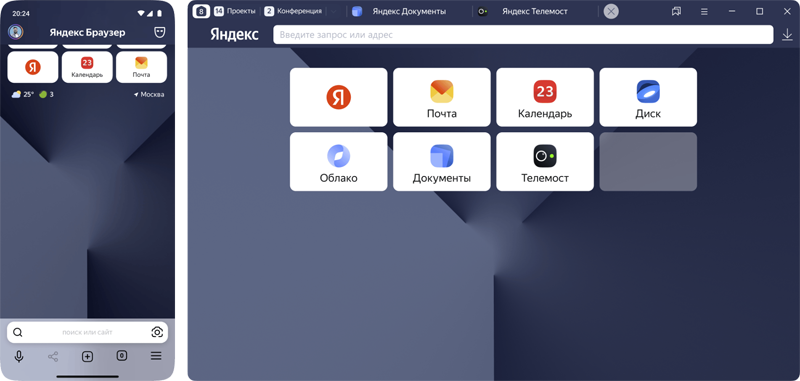

«Яндекс» дополнил корпоративный браузер безопасным хранилищем для защиты от утечек данныхКоманда разработчиков «Яндекса» сообщила о расширении функциональных возможностей своего фирменного веб-обозревателя для организаций. Предназначенный для корпоративного сегмента «Яндекс Браузер» представляет собой безопасное решение с выделенной техподдержкой и инструментами администрирования. Продукт доступен в бесплатной и платной редакциях, зарегистрирован в реестре отечественного ПО, совместим со всеми актуальными на данный момент операционными системами, включая российские на базе Linux. Веб-обозреватель поддерживает протокол ГОСТ TLS и сертификаты безопасности Национального удостоверяющего центра Минцифры РФ, а также подходит для работы с электронными подписями «КриптоПро» и предприятий любого размера.

Источник изображения: browser.yandex.ru/corp Ключевым обновлением «Яндекс Браузера» для организация стала функция «Защищённое хранилище» — она доступна в расширенной версии веб-обозревателя и позволяет защищать файлы и документы с чувствительными данными от несанкционированного доступа, если сотрудники или подрядчики находятся вне корпоративной сети и используют личные устройства для работы. Функция позволяет IT-администратору задать список корпоративных веб-ресурсов, файлы с которых можно скачать только в зашифрованном виде. Открывать для просмотра и редактирования их можно только в браузере и лишь на том устройстве, на котором это разрешено политиками организации. Во всех других случаях — например, при попытке загрузить данные на съёмный носитель, внешнее облако, переслать по почте, в мессенджере или открыть на неавторизованном устройстве — файл останется зашифрованным. Если нужно поделиться документом в читаемом виде, его достаточно загрузить на любой веб-ресурс из списка защищаемых. Более подробнее с возможностями нового инструмента можно ознакомиться в прилагаемой к браузеру документации.

06.02.2025 [16:13], Руслан Авдеев

Служба Илона Маска DOGE без спроса подключила неизвестный сервер к правительственной сети СШАДепартамент правительственной эффективности (DOGE) Илона Маска (Elon Musk) подключил к правительственной сети неизвестный сервер, передаёт The Register. Сервер, в частности, используется для рассылки от имени Управления кадров американского правительства (OPM) писем с просьбой к федеральным служащим подтвердить получение тестовых посланий с адреса hr@opm.gov, а позже — с предложениями уволиться по собственному желанию с выходным пособием. В результате в конце прошлого месяца был подан судебный иск, в котором утверждается, что оценка конфиденциальности данных на сервере, как того требует Закон об электронном правительстве (E-Government Act) от 2002 года, не была выполнена и опубликована. Заодно запрашивается временная блокировка эксплуатации OPM любых компьютерных систем, подключенных к новому серверу. Американские парламентарии хотят, чтобы OPM сообщила о любом IT-оборудовании, установленном с 21 по 24 января, кто устанавливал его, кто получил к нему доступ и как ведомство проверяло его (если вообще проверяло), какие меры были предприняты для защиты данных федеральных служащих, какие инструменты использовала команда ведомства для сбора контактной информации и e-mail для рассылки писем. Отдельно их интересует, перемещалась ли информация о федеральных служащих, скопирована ли она или каким-либо способом отправлена за пределы сетей федерального правительства и за пределы США вообще? Также требуется сообщить, какую роль команда DOGE и её сервер играли в массовой рассылке посторонними лицами писем сотрудникам некоторых федеральных ведомств, если вообще играли. Наконец, они требуют ответа, почему старших сотрудников OPM отключили от критически важных информационных систем. Вопросы не праздные, поскольку в 2014 году OPM подверглось кибератаке, в результате которой украли более 21 млн записей госслужащих, в том числе сведения о допуске к секретной информации и сведения об отпечатках пальцев. По оценкам некоторых парламентариев, ситуация является «в лучшем случае грубой халатностью и крайней некомпетентностью». В худшем случае в DOGE прекрасно осознают свои действия и понимают, что хакеры, например, из Китая или России потенциально могут получить доступ к правительственным данным. По некоторым данным, DOGE готовится защитить себя от подобных запросов и исков, перейдя под крыло Исполнительного аппарата президента (Executive Office of the President).

06.02.2025 [15:34], Андрей Крупин

VK ввела в эксплуатацию SIEM-систему собственной разработкиКомпания VK сообщила о запуске системы мониторинга событий информационной безопасности и управления инцидентами (Security information and event management, SIEM) собственной разработки. Продукт развёрнут в IT-инфраструктуре компании и обеспечивает на старте анализ более 1,5 млн событий в секунду (EPS). Модульная архитектура позволяет оперативно масштабировать SIEM-систему и увеличивать её производительность: расчётная пропускная способность комплекса составляет до 3,5 млн EPS и может быть увеличена под запросы бизнеса. В составе решения также представлены многофункциональные инструменты корреляции правил на потоке, что позволяет специалистам ИБ получать углубленную аналитику данных, создавать новые правила и быстрее реагировать на возможные инциденты.

Источник изображения: rawpixel.com / freepik.com По данным издания TAdviser, с релизом SIEM-системы собственной разработки VK полностью отказалась от использования сторонних программных решений данного класса. О каких именно продуктах идёт речь, в компании уточнять не стали. «В последние годы мы видим кратный рост нагрузки на наши системы: если в 2023 году решения компании обрабатывали около 200 тысяч событий в секунду, то к концу 2024 году нагрузка увеличилась в 5 раз. Наша инженерная команда смогла разработать функциональный и высокопроизводительный инструмент для поиска, корреляции и обработки событий безопасности, который позволяет нашим специалистам по безопасности ещё быстрее и точнее выявлять угрозы, минимизировать риски и принимать обоснованные решения в режиме реального времени, даже в условиях самых сложных кибератак и огромного объёма телеметрии», — говорится в заявлении VK.

06.02.2025 [13:34], Андрей Крупин

Состоялся релиз Solar Space On‑Premise — комплексного решения для защиты веб-ресурсов крупного бизнесаКомпания «Солар» объявила о выпуске нового продукта Solar Space On‑Premise, предназначенного для защиты онлайн-ресурсов и веб-приложений крупных организаций от различных кибеугроз — DDoS-, брутфорс-атак, спам-заявок и других. Ключевыми составляющими Solar Space On‑Premise являются модули Web AntiDDoS, Web AntiBot и WAF Lite. Программный комплекс разворачивается в IT-инфраструктуре предприятия и обеспечивает фильтрацию сетевого трафика на уровне L7 с производительностью до 500 тысяч запросов в секунду на один сервер. Предусмотрены возможности настройки индивидуальных политик безопасности для каждого защищаемого веб-ресурса, балансировки трафика и интеграции с ситуационными ИБ-центрами SOC для создания единого контура информационной безопасности.

Состав решения Solar Space On‑Premise В числе прочих особенностей комплекса — микросервисная архитектура и поддержка технологий искусственного интеллекта, помогающих фильтровать вредоносный и паразитный трафик. Платформа Solar Space On‑Premise зарегистрирована в реестре отечественного софта и может использоваться в целях замещения зарубежных программных решений. На данный момент продукт проходит сертификацию по требованиям ФСТЭК России.

04.02.2025 [15:46], Руслан Авдеев

Смешались в кучу базы, люди: в Австралии обнаружились «цифровые двойники» гражданУполномоченная по конфиденциальности данных в Австралии Карли Кайнд (Karly Kind) сообщила, что одно из местных правительственных ведомств не приняло достаточных мер для защиты от «цифровых двойников». Речь идёт о людях, имеющих одинаковые имена и фамилии и даты рождения — их данные в правительственных базах иногда буквально перепутаны, сообщает The Register. Кайнд недавно назначила компенсацию в размере AU$10 тыс. ($6,1 тыс.) пострадавшему гражданину, чьи записи в системе здравоохранения «смешались» с информацией о других гражданах с аналогичными именами, фамилиями и датами рождения. В основном такие ситуации возникают в случаях, когда сотрудники, имеющие доступ к базам, вносят информацию в неверный аккаунт, либо сторонний подрядчик подаёт неверную информацию о клиенте. В данном случае пострадавший пожаловался, что в результате четырёх ошибок государственных служащих в его медицинских записях оказалась информация о трёх разных людях с одинаковыми именами, фамилиями и датами рождения. Выяснилось это после того, как австралийская система медицинского страхования Medicare сообщила пострадавшему, что он близок к лимиту по выплатам и скоро за страховку ему придётся платить больше обычного. Оказалось, что часть походов к врачам его «цифровых двойников» записали на счёт пострадавшего. Пострадавший подал жалобу ещё в 2019 году, а компенсацию ему присудили именно из-за ошибок со стороны государственных ведомств, не потрудившихся их избежать. С тех пор связанные с проблемой правительственные ведомства приняли меры для устранения путаницы и возможностей неавторизованного доступа к данным, однако, признаётся Кайнд, никакие технические решения не позволят избавиться от банальных человеческих ошибок. По словам Кайнд, сотни австралийцев имеют одинаковые данные и их учётные записи в правительственных базах часто «смешиваются», в результате чего возникают не просто неудобства, а наносится реальный вред. Например, медицинские работники в случае ошибки не могут получить доступ к корректным данным. Могут возникнуть и трудности в финансовых аспектах здравоохранения или проблемы с правительственными службами. Хотя пострадать от этого может лишь небольшой процент австралийцев, потенциальный вред считается значительным.

04.02.2025 [13:52], Сергей Карасёв

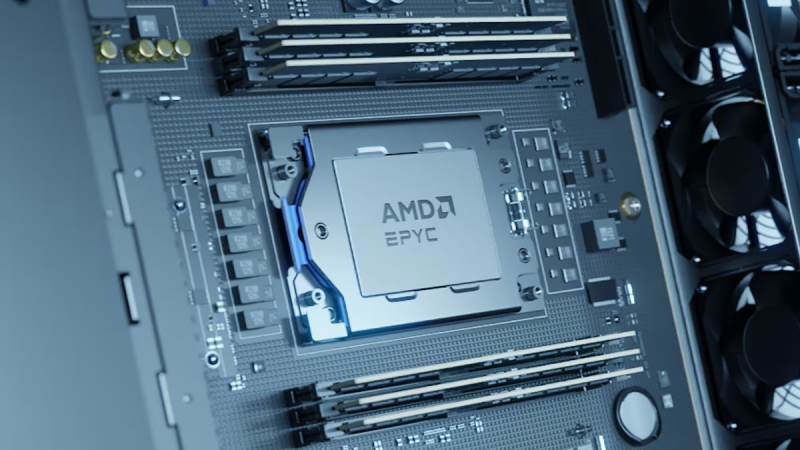

Уязвимость в процессорах AMD позволяет загрузить модифицированный микрокодСпециалисты Google Security Team сообщили об обнаружении опасной уязвимости в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Уязвимость даёт возможность загрузить модифицированный микрокод, позволяющий скомпрометировать технологию виртуализации с шифрованием SEV (Secure Encrypted Virtualization) и SEV-SNP (Secure Nested Paging), а также вмешаться в работу Dynamic Root of Trust for Measurement (DRTM). Успешная эксплуатация «дыры» может привести к потере защиты конфиденциальности. Проблема заключается в том, что процессоры используют небезопасную хеш-функцию при проверке подписи обновлений микрокода. Брешь позволяет злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод CPU. Исследователи подготовили пример атаки на AMD EPYC 7B13 (Milan) и Ryzen 9 7940HS (Phoenix), в результате которой функция RDRAND вместо возврата случайного числа всегда возвращает 4. AMD подготовила патчи для защиты функций SEV в EPYC 7001 (Naples), EPYC 7002 (Rome), EPYC 7003 (Milan и Milan-X), а также EPYC 9004 (Genoa, Genoa-X и Bergamo/Siena) и Embedded-вариантов EPYC 7002/7003/9004. Для устранения проблемы требуется обновление микрокода чипов. Уязвимость получила идентификатор CVE-2024-56161. Они признана достаточно опасной — 7.2 (High) по шкале CVSS. Отмечается, что Google впервые уведомила AMD об уязвимости 25 сентября 2024 года. При этом в связи с широкой распространённостью процессоров AMD и разветвлённой сетью их поставок Google сделала единовременное исключение из стандартной политики раскрытия информации об уязвимостях и отложила публичное уведомление до 3 февраля 2025-го. Кроме того, Google не стала раскрывать полные детали о «дыре», чтобы предотвратить возможные атаки. Все подробности и инструменты будут опубликованы 5 марта 2024 года.

02.02.2025 [00:56], Андрей Крупин

Каждая третья российская компания испытывает сложности с реализацией законодательных норм в сфере ИБДля каждой третьей компании в РФ полное выполнение норм кибербезопасности и требований регуляторов требует слишком больших финансовых и организационных ресурсов. Об этом свидетельствует исследование «Лаборатории Касперского», основанное на опросе ИТ- и ИБ-специалистов крупных российских предприятий и госкорпораций из разных секторов экономики, которые вовлечены в процесс выполнения нормативных требований в области информационной безопасности. Проведённые опросы профессиональной аудитории показали, что большинство компаний считают существующее регулирование в области ИБ оправданным (такой позиции придерживаются 81 % респондентов) и выполнимым (63 %). При этом более половины специалистов (68 %) полагают, что организации в их сфере бизнеса соблюдают не все требования ИБ-законодательства. Более «законопослушные» в этом вопросе отрасли — государственная и финансовая.

Рейтинг средств защиты информации для выполнения требований в области ИБ (источник изображения: «Лаборатория Касперского» / kaspersky.ru) Для выполнения требований ИБ-законодательства компании чаще всего используют средства антивирусной и криптографической защиты (81 % и 78 % соответственно), а также защиту почтовых серверов (70 %). Практически в половине предприятий (49 %) применяются системы анализа сетевого трафика (Network Traffic Analysis, NTA), в 44 % — задействованы межсетевые экраны. В наиболее зрелых в плане ИБ компаниях развёрнуты такие решения, как системы анализа и управления событиями безопасности (Security Information and Event Management, SIEM), используемые в каждой третьей организации, и решения для защиты АСУ ТП, необходимые промышленным предприятиям. Среди других мер, проводимых бизнесом и госсектором для выполнения требований регуляторов, распространены аудиты ИБ (67 %) и обучение персонала (63 %). Основные причины трудностей при выполнении правовых норм ИБ среди всех индустрий — недостаток квалификации у сотрудников (71 %) и бюджета (69 %). Чаще всего низкая квалификация специалистов оказывается серьёзным барьером именно для промышленных предприятий. В целом же почти в каждой второй компании (45 %) существуют трудности по обучению сотрудников и поддержанию их квалификации на должном уровне, а в 43% компаний — организационные и технические сложности при внедрении изменений, связанных с соблюдением законодательных норм в сфере информационной безопасности. Более подробно ознакомиться с исследованием «Лаборатории Касперского» можно по этой ссылке. |

|